-

安全性

8Manage 支持 N 层架构,允许防火墙检测数据包并过滤异常应用程序,以保障服务器免受恶意程序入侵。8Manage 使用 HTTPS 安全传输协议并支持双因身份验证(2FA),根据角色对功能和数据进行授权,使用多种不同的算法对数据加密并提供审计跟踪机制来记录用户操作,主动检测异常行为并发出警告通知管理人员。

-

8Manage 的网络安全

传输加密:

8Manage 使用 HTTPS 安全传输协议来保障网络间的通讯安全。HTTPS 是一个被广泛应用于移动互联网的成熟技术,使用 HTTPS 后,网络间通讯的数据会被传输层安全性(TLS)或安全套接字层(SSL)进行加密。

设备地址访问控制:

设备地址访问控制被企业用于控制哪些 IP 地址、网段或者防火墙控制的设备可以访问系统。

-

双因认证 (2FA)

8Manage 支持不同的身份验证应用程序(如谷歌身份验证、微软身份验证)和不同类型的双因授权安全令牌,以提供额外的安全层,使攻击者更难访问个人的设备和在线账户。仅知道受害者的密码不足以通过身份验证检查。

8Manage 双因授权长期以来一直用于控制敏感系统和数据的访问。在线服务也越来越多地引入 8Manage 双因授权,防止黑客窃取密码数据库或利用网络钓鱼活动获取用户密码,从而访问用户的数据。

单点登录:

8Manage 支持多种接口的单点登录(SSO),例如 Windows Active Domain, CAS, Open AM 和 Oracle OAM 等,而每个不同的 SSO 亦支持安全验证。

第三方授权接口:

8Manage 内置了 i-Sprint 认证服务安全验证接口。

-

8Manage 严格的密码安全性

密码强度和保护措施:

8Manage 允许系统管理员跟据其机构情况和需要而设定以下密码安全措施:

- 用户首次登录必须修改密码

- 强制用户定期更换密码

- 密码最小长度限制

- 密码最少字母数量限制

- 密码最少数字数量限制

- 密码最少特殊字符数量限制

- 密码不允许使用指定字符

- 支持设定密码重复次数

- 通过角色/用户来设定用户允许登录时间段

- 停用长期未使用帐号

- 支持设定密码使用期限

密码是最常用的验证方法,其保护措施必须严谨。

-

8Manage 的数据加密

8Manage 使用以下算法进行数据加密:

- 文件和数据库加密使用 AES 256 加密算法

- 用户密码加密用 SHA 256 加密算法

- 许可证加密用 PGP 4096 加密算法

-

基于角色的访问控制 (RBAC)

对系统功能和数据进行控制的关键概念之一是职责分离。职责分离有以下两个主要目的:

- 确保有监督与检查以发现错误

- 帮助防止欺骗和盗窃,因为这需要两个人为了隐藏真相而串通合谋,职责分离让这种行为无法得逞

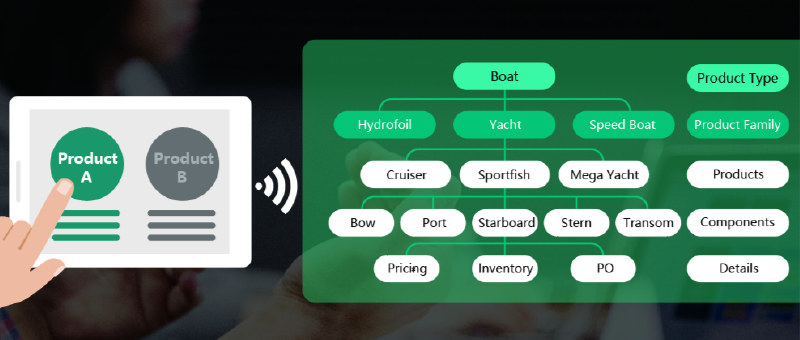

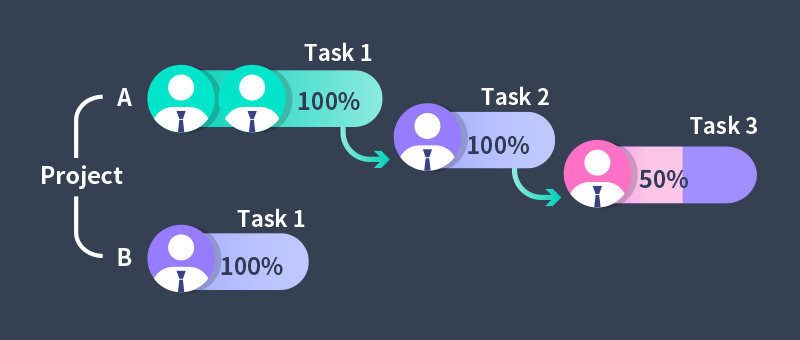

8Manage 支持系统进行职责分离,并提供基于角色的访问控制(RBAC)来控制权限和/或授权的访问。在8Manage 中,当用户被分配到角色时,该用户会自动获得该角色的访问权限;对于用户未分配到的角色,系统会自动把该用户排除在角色的访问权限之外。用户的上级还可以授予用户其它权限或删除其已有的权限。

两个不同部门的经理可能需要相同的系统功能访问权限,但不同的数据访问权限(例如:A 部门的经理需要访问A部门的数据,B 部门的经理需要访问B部门的数据),8Manage 支持系统功能与数据的访问权限分离(例如:经理 A 和经理 B 有相同的系统功能访问权限但是有不同的数据访问权限)。

RBAC: 功能访问控制

8Manage 可以定义不同的角色(例如:销售代表,项目经理,人力资源经理,财务总监等),而分配 1 个或多个角色给每个用户,这些用户拥有的角色会决定该用户可以访问哪些功能。

RBAC: 数据访问控制

8Manage 可以定义不同的角色(例如:行政人员,部门经理等), 而每个用户通常都会被分配到一个角色,这个角色会决了该用户可以访问哪些数据资源。

RBAC: 数据访问授权

8Manage 支持具有授权权限的用户(例如:管理员)对其他用户授权访问额外的数据,这个授权行为可以在组织数据级别,数据类型级别或是字段级别上完成。

-

8Manage 不可删除的审计跟踪

8Manage 提供不可更改且不可删除的审计跟踪日志,包含对每个业务对象所做更改的按时间排序的记录,包括:

- 谁进行了更改

- 更改的时间

- 操作前后的数据差异

用户操作、互动和交易的日志历史还包括每个用户的 IP 地址。

适用团队

适用行业

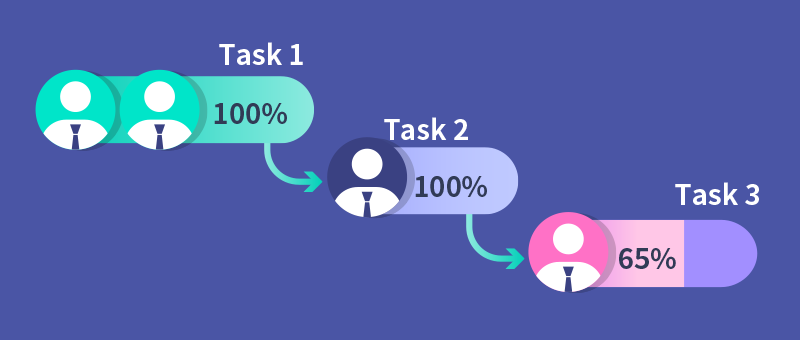

工作流程

领域

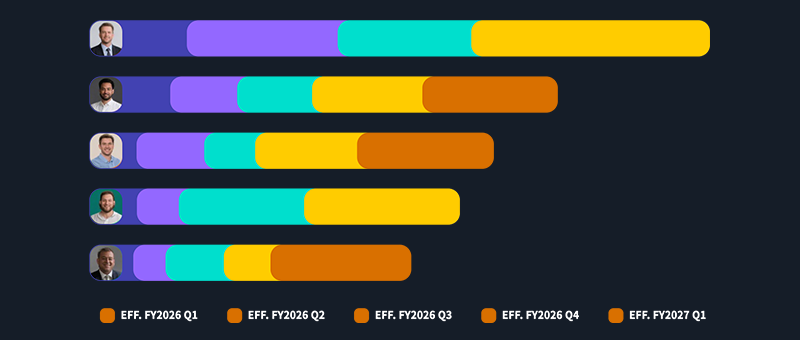

SRM 路径图

PPM 路径图

CRM 路径图

SRM 路径图

PPM 路径图

CRM 路径图

8Manage

方案

适用行业

航空

建筑

能源

金融服务

医疗保健

制造

专业服务

房地产开发及管理

软件/IT

更多

收起

ai

产品

SRM(电子采购)

PPM

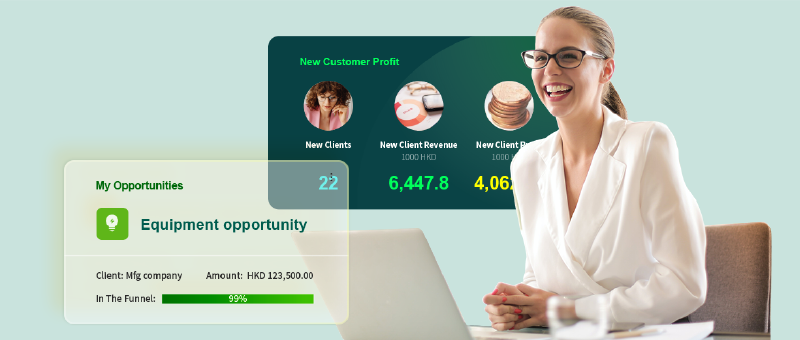

CRM

RPA & ML

服务

SRM 路径图

PPM 路径图

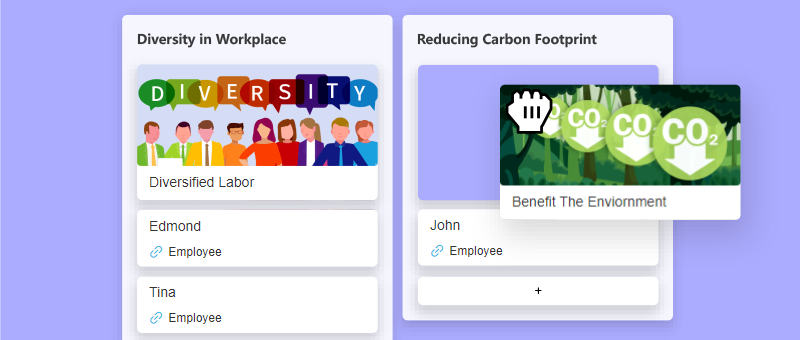

适用团队 - 项目管理